Örömmel jelentem, hogy kézzelfogható bizonyítékát kaptam annak, hogy megjelent a Wroxnál a Real World .NET, C#, and Silverlight: Indispensible Experiences from 15 MVPs c. könyv. Számomra azért különleges ez a könyv, mert ez a második angol nyelven, külföldön megjelent könyv, aminek a szerzője, pontosabban társszerzője voltam.

Ez a könyv azért egyedi, mert nem egy témával foglalkozik, hanem többel, konkrétan tizenöttel:

“Written by a group of experienced MVPs, this unparalleled book delves into the intricate—and often daunting—world of .NET 4. Each author draws from a particular area of expertise to provide invaluable information on using the various .NET 4, C# 4, Silverlight 4, and Visual Studio tools in the real world.”

Nagyon jó csapat állt össze, mert minden fejezetet egy Most Valuable Professional címmel rendelkező szerző írt, mégpedig a kedvenc témaköréből:

- David Giard: ASP.NET and jQuery

- Bill Evjen: ASP.NET Performance

- György Balássy: Ethical Hacking of ASP.NET

- Gill Cleeren: How to Build a Real-World Silverlight 5 Application

- Jeremy Likness: Silverlight — The Silver Lining for Line-of-Business Applications

- Daron Yöndem: Tips and Tricks for Designers and Developers

- Kevin Grossnicklaus: MVVM Patterns in Silverlight 4

- Alex Golesh: Windows Phone "Mango" for Silverlight Developers

- Christian Weyer: Pragmatic Services Communication with WCF

- Dominick Baier: Securing WCF Services Using the Windows Identity Foundation (WIF)

- Jeffrey Juday: Applied .NET Task Parallel Library

- Vishwas Lele: The WF Programming Language

- Christian Nagel: Practical WPF Data Binding

- Scott Millett: Driving Development with User Stories and BDD

- Caleb Jenkins: Automated Unit Testing

Az eredeti csapatban Velvárt András barátom is benne volt, de a 15 szerző koordinálása miatt sajnos lassan készült a könyv, így végül Bandi a SilverlightShow-n publikálta a fejezetét Windows Phone 7 for Silverlight Developers címmel e-book formájában.

A könyv az Amazonon november vége óta kapható, de a szerzői tiszteletpéldányok csak most érkeztek meg Magyarországra (az amerikai szerzők már decemberben megkapták), így én is csak most tudtam végignézni a többiek témáját, amik között nem egy nagyon hasznosat és érdekeset találtam. A vegyesfelvágottnak köszönhetően szerintem mindenki talál a könyvben a szívéhez közel álló fejezetet.

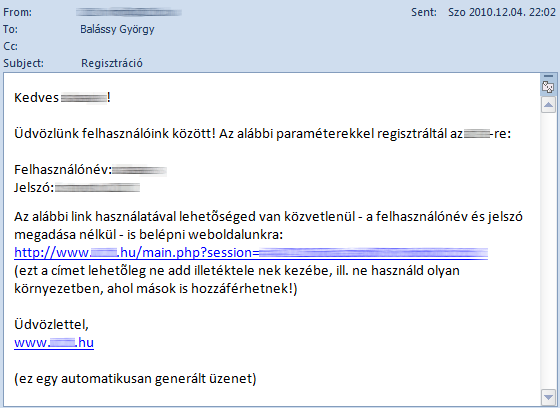

Jómagam Ethical Hacking ASP.NET címmel az ASP.NET platformban rejlő olyan biztonsági gyenge pontokról írtam, amelyek minden ASP.NET-es alkalmazást sebezhetővé tesznek bizonyos támadások ellen. Aki eljön a szerdai bemutatóra, kaphat belőle egy kis ízelítőt. Akihez pedig eljut a könyv, kérem küldjön visszajelzést, hogy hasznosnak találta-e a leírtakat.

Március elején hivatalos Ethical Hacking képzés indul a BME-n az Automatizálási és Alkalmazott Informatikai Tanszék és az

Március elején hivatalos Ethical Hacking képzés indul a BME-n az Automatizálási és Alkalmazott Informatikai Tanszék és az