Megjelent az IE9 első nyilvános béta változata, érdemes megnézni, hogy min dolgoztak a redmondi fiúk több, mint másfél évig. Lássuk be, épp ideje volt előrukkolni egy új verzióval, hiszen ennyi idő alatt a Google Chrome például négy nagy verziót lépett előre és szinte a semmiből érkezve elhalászta a piac jelentős részét. Nem is csoda, másfél naptári év internet években mérve több ezer évnek számít, ennyi ideig nem lehet csöndben csak ígérgetni az új verziót. Úgy tűnik, hogy megérte várni, az új verzió egészen impresszív.

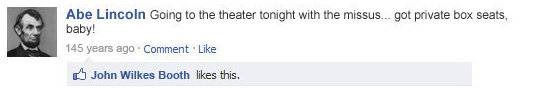

“Ez egy Google Chrome” – ez volt az első benyomásom a telepítés után (erre még visszatérek). Először is egy villanás alatt elindult (de tényleg), másrészt a GUI éppolyan egyszerű és letisztult, mint a Chrome esetén. Aki ott nem szerette, hogy egyetlen mindent tudó beviteli mező van (itt a marketingesek One Box-nak hívják), nincs menü, állapotsor, az itt sem fogja szeretni az alapbeállításokat. Ráadásul statisztikák alapján odáig jutottak, hogy a legtöbb felhasználó egy böngésző ablakban csak kevés tabot nyit, ezért azok elférnek a címsorral egy vonalban. Nekem ez így elsőre kicsit szűkösnek tűnik, egy 1280×1024 felbontású monitoron nagyon hamar teljesen összezsúfolódnak a tabok feliratai:

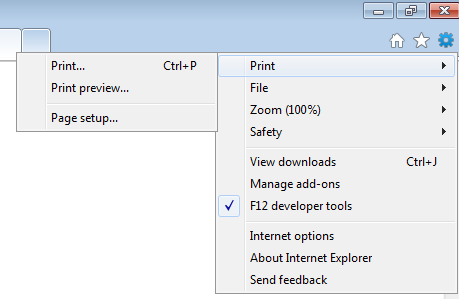

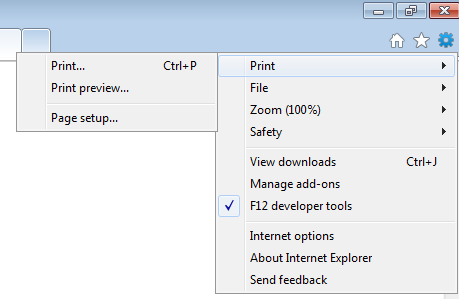

A “Clean” szlogenhez tartozik, hogy alapértelmezés szerint összesen egy menü van, az a fogaskerék “A” felső sáv jobb szélén, amiből még a nyomtatás sem megy egy kattintással, ezért bevallom, ez nem tetszik. Ki fogja használni ezek után a Safety menü funkcióit (pl. InPrivate Browsing), ha megtalálni sem lehet?

Persze, ha akarom, elő lehet varázsolni a Command Bart, de az olyan IE8-as feeling 🙂

Ugyanebbe a sorba került a Home gomb is, ez is jobbra. Nem tudom más hogy van vele, nálam a Home gomb a kezdet, az origo, a kályha, a tabula rasa. És mivel ahonnan én jövök, ott balról jobbra olvasunk, bizony számomra teljesen illogikus ennek a gombnak a mostani helye. A Stop és Refresh gombokat (amik a címsor jobb szélén vannak) át lehet tenni balra, a Home gombot nem (vagy csak nem jöttem rá, hogyan). Percekig kerestem, mire ráleltem.

Szintén percekig fogják keresni a felhasználók az ablak alsó részén felbukkanó figyelmeztetéseket és kérdéseket. Állítólag ott kevésbé zavaró, hát én pont azt gondolnám, hogy az ilyen üzenetek legalább annyira legyenek zavaróak, hogy észrevegye őket a felhasználó.

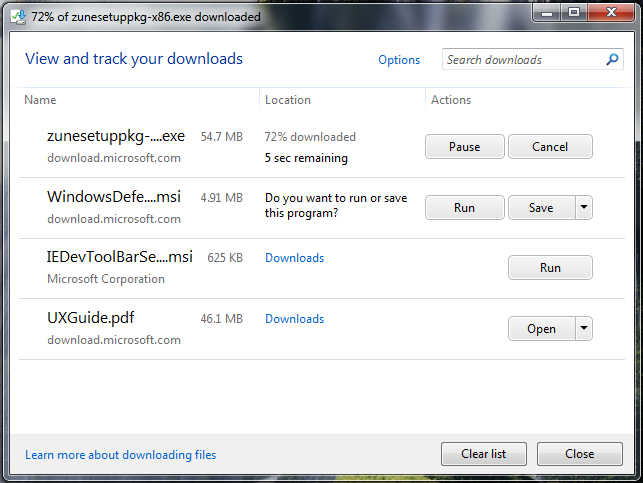

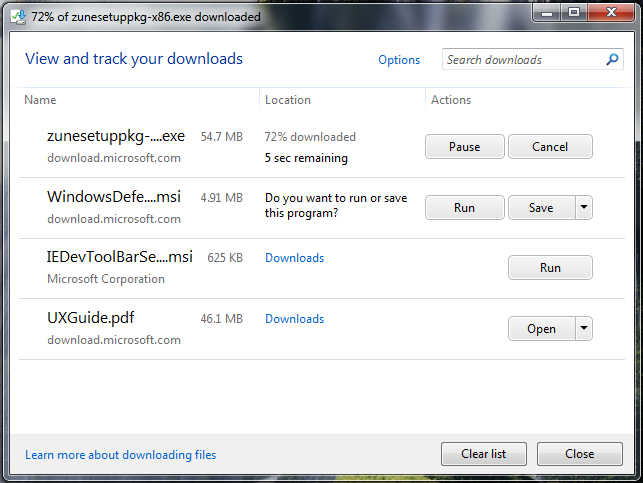

Van végre beépített letöltéskezelő, amiben leginkább az tetszik, hogy összenőtt az IE SmartScreen Filterével, ami sok átlagfelhasználó számára fogja biztonságosabbá tenni a böngészést (persze csak azoknak, akik elolvassák az üzeneteket).

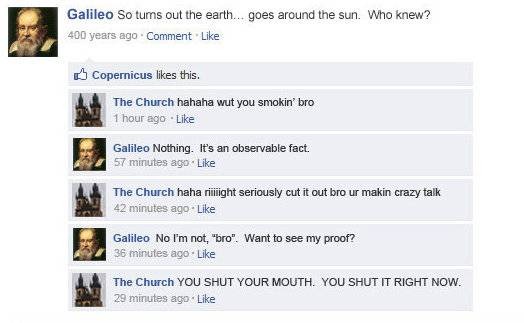

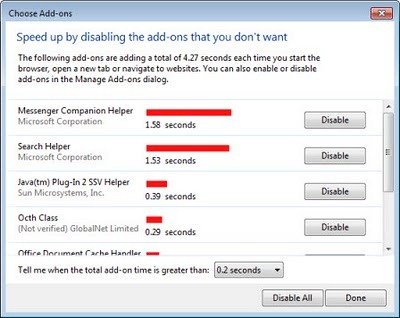

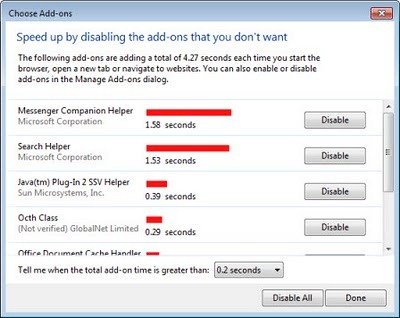

Szintén hasznos újításnak tűnik, hogy a böngésző felhívja a felhasználó figyelmét azokra a beépülő modulokra, amik fojtogatják:

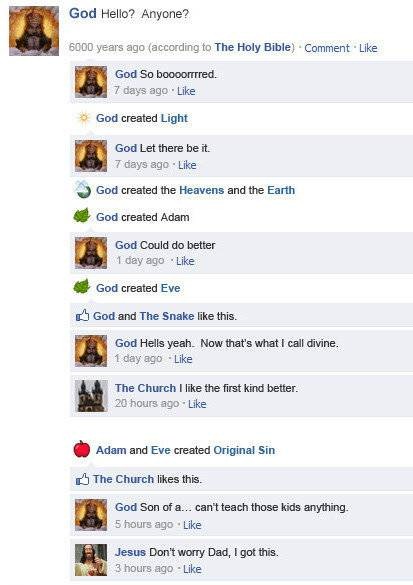

Bár ezt úgy “árulják”, hogy majd az átlagfelhasználó számára teszi gyorsabbá és élvezhetőbbé a böngészést, szerintem pont ők nem fognak tudni mit kezdeni ezzel az ablakkal, inkább fejlesztőknek szól. Szintén a fejlesztők fognak örülni, hogy a Firebug után pár évvel végre az IE Developer Toolsban is megjelent a Network fül, így végre Fiddler nélkül lehet belekukkantani a hálózati forgalomba:

Hasznos, hogy a Go To Detailed View gombra kattintva további részleteket tudhatunk meg az egy requestekről és response-okről, a fejléc mezőkön, a tartalmon és a cookie-n kívül azt is, hogy a böngészőnek mennyi ideig tartott a kérés feldolgozása:

És persze nem feledkezhetünk meg a HTML5 és a CSS3 támogatásról sem, a hírek szerint ebből a szempontból az IE9 maga a paradicsom. És ez nekem alapvetően tetszik is, bár én ezt úgy fogalmaznám, hogy az IE9 felzárkózott a többi böngésző mögé. Arra tippelnék, hogy ha néhány nagyobb webhely (Google, YouTube, Facebook) elkezdenének csak HTML5 tartalmat szolgáltatni, maximum egy év alatt lecserélődne a teljes böngészőkészlet a klienseknél, ami nagyon, nagyon jó hír lenne a webfejlesztők számára. De nem fognak. Mégpedig (többek között) azért nem, mert az IE9 nem fog Windows XP-n futni, és még ezek a nagy webhelyek sem engedhetik meg maguknak, hogy a forgalmuk jelentős részét elveszítsék. Ha mégis, akkor a Microsoft nem fog jól járni, tömegesen fognak átállni a felhasználók más böngészőkre, mert böngészőt váltani sokkal egyszerűbb, mint operációs rendszert (amihez sokszor hardver váltás is szükséges).

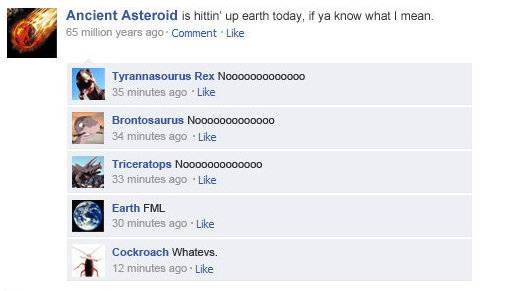

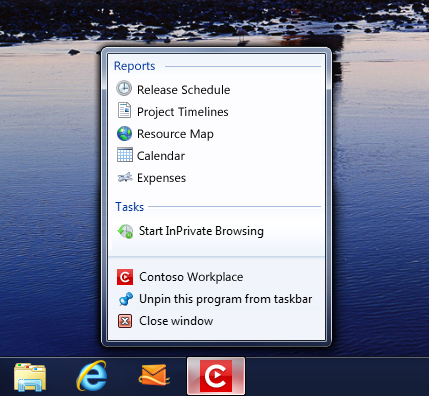

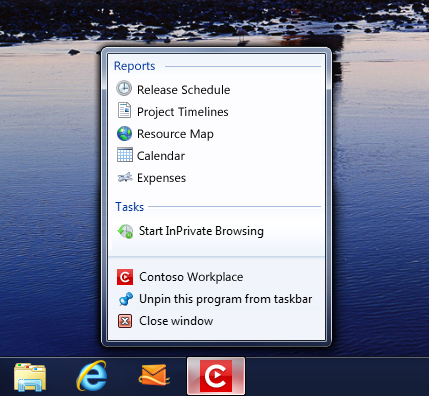

Ezt a Windows 7 integrációt (többek között) az IE9 Pinned Sites funkciója használja ki. Eddig ha egy weboldalt ráhúztunk a tálcára, akkor a böngésző ikonja jelent meg a böngésző funkcióival. Most a weboldal funkciói közvetlenül a tálcán lesznek elérhetőek a Jump Listnek köszönhetően:

Ez jól jöhet olyan helyeken, ahol a böngésző csak néhány alkalmazás kereteként funkcionál, mert egyébként ez nem más, mint egy előretolt Kedvencek lista. Ezen kívül nem hiszem, hogy sok webhely esetén igény mutatkozna erre a funkcióra (hányan gyártanak OpenSearch providert vagy acceleratort?), de majd meglátjuk.

Sajnos tehát az IE9 még mindig nem egy önálló böngésző, hanem az operációs rendszer szerves része, még a telepített programok között sem jelenik meg, csak a telepített frissítések között és persze csak Windows 7-en. Pedig milyen szép is lenne, ha egy derűs őszi napon a világ összes Windows felhasználója arra ébredne, hogy új böngészője van, ami megbízható, gyors benne a JavaScript motor és támogatja a HTML5 és a CSS3 újdonságait. A webfejlesztők megünnepelnék azt a napot, amikor az utolsó IE6 és IE7 változatok is eltűnnek a gépekről.

(A cikk szubjektív válogatás a böngésző újdonságaiból, teljes lista és leírás a http://www.beautyoftheweb.com oldalon található.)