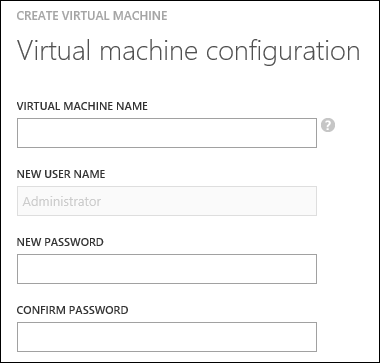

Mikor a rendszereinket a felhőbe költöztetjük, annyira meg szoktunk örülni annak, hogy minden “megy magától”, hogy gyakran megfeledkezünk az alapvető biztonsági teendőkről (amiket pedig a saját gépeinken amúgy meg szoktunk tenni). Az első öröm általában akkor ér minket, amikor a varázslóval pikk-pakk létrehozunk egy új virtuális gépet az Azure-ban:

A problémák – legalábbis részben – ebből az egyszerűségből fakadnak:

- A rendszergazda felhasználónevet nem kell megadnunk, sőt nem is lehet (lásd fent, disabled), hiszen az minden esetben Administrator.

- A gép IP címét nem kell megadnunk, hiszen az Azure a saját tartományából ad majd neki egyet.

- A RDP-t nem kell beállítanunk, hiszen az minden esetben engedélyezve lesz az alapértelmezett 3389-es porton.

Sajnos ez a kényelem jelentősen megkönnyíti a támadók dolgát: csak végig kell nézniük az Azure IP tartományát és be kell próbálkozniuk a 3389-es porton az Administrator felhasználóval és valamilyen jelszóval. Ilyen RDP brute force támadásra számos eszköz létezik már, és sajnos van már hír olyan esetről is, amikor a támadók sikerrel jártak.

Amit mindenképp érdemes megtenni:

- Az RDP ne az alapértelmezett porton fusson.

- Célszerű beállítani, hogy milyen kliens IP címekről lehet RDP-zni a gépre.

- A rendszergazda felhasználóneve ne az alapértelmezett legyen.

- Az admin jelszó legyen erős.

Sandrino Di Mattia cikke részletesen leírja, hogy mindezt hogyan tehetjük meg.

Web role-nál másképp működik (biztonságosabb?)

Az adott instance-ba az azure portálon keresztül lehet rdp-zni (nincs publikus ip cím).

És nincs “administrator” user, hanem eleve a subscriber account nevet kéri.